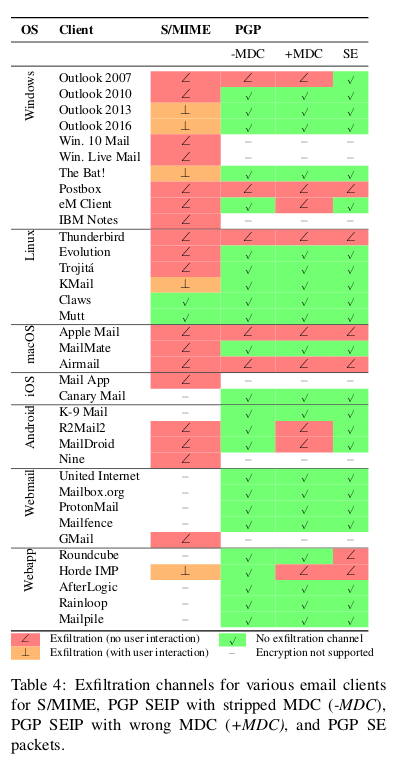

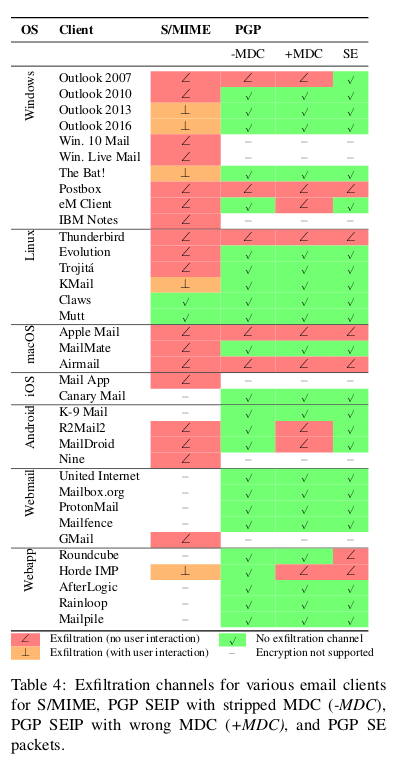

GMX und WEB.DE bieten ihren Nutzern direkt im Postfach über Webmail und über die GMX und WEB.DE E-Mail-Apps eine einfache Möglichkeit der Ende-zu-Ende-Verschlüsselung mit PGP. Mit rund 800.000 PGP-Nutzern bilden GMX und WEB.DE eine der größten PGP-Communities der Welt. Die Analysen der Sicherheitsexperten bei WEB.DE und GMX haben ergeben, dass die PGP-Infrastruktur (Webmail und die Mail Apps für iOs und Android) bei WEB.DE und GMX über die „Efail“-Schwachstelle nicht angreifbar ist. Vorsicht ist aber geboten, wenn Empfänger die Nachrichten nicht direkt im Webmail-Dienst, sondern mit externen E-Mail-Programmen wie bspw. Thunderbird abrufen. Deswegen wird empfohlen, die PGP-Verschlüsselung aktuell ausschließlich direkt über die Webseiten von GMX und WEB.DE zu nutzen, bis die Schwachstellen in den betroffenen E-Mail-Programmen von Drittherstellern behoben sind. Die Forscher selbst haben eine Liste betroffener Mail-Programme veröffentlicht:

Dies Sicherheitsforscher haben eine Liste betroffener Clients veröffentlicht. (c) Efail.de

„Efail“ ist keine Sicherheitslücke im PGP-Algorithmus selbst, sondern nutzt vielmehr den Umgang einiger E-Mail-Clients mit PGP-verschlüsselten E-Mails im HTML-Format aus. So ist ein Angriff über die „Efail“-Schwachstelle nur in einem Szenario mit zwei sehr spezifischen Rahmenbedingungen möglich: Im E-Mail-Client des Opfers muss ein PGP-Plug-In zur automatischen Entschlüsselung empfangener Nachrichten aktiv sein, und die Client-Software muss ausführbaren HTML-Code in E-Mails zulassen. Will ein Angreifer nun einen vom Opfer verschlüsselten Text knacken, baut er diesen unsichtbar in eine augenscheinlich normale, unverschlüsselte Mail ein. Sobald der Mail-Client des Opfers diese Nachricht öffnet, erkennt das PGP-Plug-In den verschlüsselten Inhalt und entschlüsselt ihn automatisch. Der zusätzlich in der Schadmail enthaltene HTML-Code sorgt dann dafür, dass der Inhalt im Klartext zurück an den Angreifer gesandt wird.

WEB.DE und GMX nicht betroffen

Beim gewohnten Handling PGP-verschlüsselter E-Mails im Browser mit Hilfe des aktuellen Mailvelope-Plug-Ins besteht für die Nutzer von WEB.DE und GMX keine Gefahr. Die Sicherheitssysteme in den Webclients der beiden Anbieter blockieren effektiv die Rückkanäle, über die ein entschlüsselter Text an einen Angreifer zurückgesandt würde. Auch der Versand und Empfang von PGP-verschlüsselten De-Mails ist weiterhin ohne Einschränkung möglich. Auch das von WEB.DE und GMX verwendete Plug-In mailvelope ist nicht von Efail betroffen: https://www.mailvelope.com/en/blog/implications-efail-on-mailvelope

Lokal gilt: HTML deaktivieren, Passwortabfragen skeptisch beobachten

Allen Nutzern, die trotz der Sicherheitslücke weiterhin ihre lokalen E-Mail-Clients verwenden möchten, raten die Security-Experten von WEB.DE und GMX, in jedem Fall die Anzeige von HTML-Inhalten in E-Mails auszuschalten. So wird das Ausführen von Schadcode generell und damit auch eine Attacke über die „Efail“-Schwachstelle verhindert. Gleichzeitig sollte man mit der Verwendung der PGP-Funktionalität im lokalen Client warten, bis der jeweilige Software-Hersteller die von „Efail“ ausgenutzte Schwachstelle mit einem Update behoben hat. Weitere Informationen dazu finden sich auf den Websites der jeweiligen Anbieter. Darüber hinaus lässt sich eine „Efail“-Attacke leicht identifizieren, wenn man weiß, worauf man achten sollte: Wird ein Nutzer vom Mail-Client nach seinem PGP-Passwort gefragt, obwohl eine empfangene E-Mail auf den ersten Blick keinen verschlüsselten Text enthält, ist das ein Anzeichen für einen Angriffsversuch. In diesem Fall sollte die fragliche Mail sofort gelöscht werden.